Долучіться до технологічної революції, що захоплює фінансовий світ як шторм. Опановуючі Bitcoin є вашим провідником по, здавалось би, складному світові біткоіну, провадячи потрібні вам знання щоб приймати участь в інтернеті грошей. Чи ви будуєте наступне вбивче застосування, інвестуєте в стартап, або просто цікавитесь цією технологією, це перероблене та розширене друге видання провадить основні деталі, з яких ви маєте починати.

адреса біткоін виглядає як 1DSrfJdB2AnWaFNgSbv3MZC2m74996JafV. Вона складається з рядка літер та чисел. Насправді це закодована версія base58check публічного ключа 160-бітного хешу. Так само, як ви просите вислати поштову адресу на вашу адресу, ви можете запитати надіслати вам біткоіни на одну з ваших біткоін адрес.

bip, Bitcoin Improvement Proposals. Набір пропозицій

від членів спільноти, надісланих для покращення біткоіна. Наприклад,

BIP-21 є пропозиція покращити схему біткоінівськіх ідентифікаторів

ресурсів (URI).

біткоін є назвою грошових одиниць (монет), так само як

мережі та програмного забезпечення.

блок - група транзакій, що помічені часовою відміткою, та відтиск від попереднього блоку. Заголовок блоку захешовано для отримання підтвердження виконаної роботи, що підтверджує транзакції. Валідні блоки додаються до блокчейну через мережевий консенсус.

блокчейн є списком валідних блоків, кожний пов'язаний зі своїм попередником, і далі так само, до первинного блоку.

проблема візантійськіх генералів. Надійна комп'ютерна

система має бути в змозі мати справу з одним або більше відмовами однієї

або більше своїх компонент. Збійний компонент може виказувати тип

поведінки, на яку зазвичай не звертають уваги — а саме, надсилати

конфліктуючу інформацію до різних частей системи. Проблема при спілкуванні

з такими збоями абстрактно виражена через проблему візантійськіх

генералів..

коінбейс - спеціальне поле, що використовується як єдине джерело для транзакцій коінбейс. Коінбейс дозволяє підтвердити отримання нагороди за підпис блоку, та провадить 100 байтів довільних даних. На слід плутати з коінбейс транзакціями.

коінбейс транзакція - перша транзакція в блоку. Завджи

створюється майнером, та включає єдиний коінбейс. Не плутати з самим

коінбейс.

холодне сховище посилається на зберігання біткоінів

офлайн. Холодне сховище утворюється через створення та зберігання

приватних ключів Bitcoin в безпечному оточенні офлайн. Холодне сховище

важливе для будь-кого, що має накопичення біткоінів. Комп'ютери онлайн є

вразливі для хакерів, та не мають використовуватись для зберігання

важливої кількості біткоінів.

кольорові монети. Відкритий код протоколу Bitcoin

2.0 дозволяє розробникам створювати цифрові активи зверху

блокчейну, використовуючи його функціональність за межами грошового обігу.

підтвердження. Коли транзакція включається в блок, вона має одне підтвердження. Коли майнається інший блок в тому ж блокчейні, транзакція матиме два підтвердження, і так далі. Шість підтверджень вважаються достатнім підтвердженням, що транзакція не може бути відмінена.

консенсус - коли декілька вузлів, звичайно, більшість вузлів в мережі, всі мають ті самі блоки в своїх найкращих валідованих ланцюжках блокчейну. Не плутати з правилами консенсусу.

правила консенсусу - правила перевірки блоків, якім слідують повні вузли, щоб залишатись в стані консенсусу з іншими вузлами. Не плутати з консенсусом.

складність - налаштування рівня мережі, що контролює,

скільки обчислень потрібно для продукування підтвердження виконанної

роботи.

переорієнтування складності - переобчислення для всієї мережі складності, що трапляється кожні 2,016 блоків, та приймає до уваги потужність хешування попередніх 2,016 блоків.

цільова складність - складність, з якою всі обчислення в

мережі будуть знаходити блоки з апроксімацією кожні 10 хвилин.

подвійне витрачання є результатом успішного використання

деяких грошей більше ніж один раз. Bitcoin захищений від подвійного

витрачання через верифікацію транзакцій, доданих до блокчейну, щоб

переконатись, що всі входи для транзакції наразі не були витрачені до

цього.

ECDSA, Elliptic Curve Digital Signature Algorithm є

криптографічним алгоритмом, що використовує Bitcoin, щоб переконатись, що

фонди можуть бути витрачені своїми справжніми власниками.

додатковий довісок. По мірі зростання складності майнери часто проходять всі 4 мільярди значень довіска, не знайшовши блок. Оскільки скрипт коінбейс може зберігати від 2 до 100 байтів даних, майнери починають використовувати цей додатковий простір як додатковий довісок, що дозволяє їм досліджувати значно більший диапазон значень заголовка блока, та знайти значення блока.

(комісійні) збори. Надсилач транзакції часто включає комісію для

мережі за обробку запитаної транзакції. Більшість транзакцій потребують

мінімальні комісійні в 0.5 mBTC.

відгалуження, також відоме як випадкове відгалуження,

трапляється, коли два або більше блоків мають ту саму висоту блоку, даючи

розгалуження блокчейну. типово трапляється, коли два або більше майнери

знаходять блоки в той самий час. Також може трапитись як частина атаки.

первинний блок - перший блок в блокчейні,

використовується для ініціалізації крипто валюти.

жорстке розгалуження, також відоме як зміна жорсткого

розгалуження, є постійне розділення блокчейну, загалом трапляється, коли

неоновлені вузли не можуть перевірити блоки, створені оновленими вузлами,

що слідують новим правилам валідації. Не плутати з розгалуженням, м'яким

розгалуженням, програмним розгалуженням та розгалуженням Git.

апаратний гаманець є спеціальним типом гаманця біткоін,

що зберігає приватні ключі користувача на безпечному апаратному пристрої.

хеш - цифровий відтиск деякого бінарного значення.

хеш блокування є типом перешкод, що обмежує витрату входу, докі деяка вказана частина даних не буде публічно розкрита. Хеш блокування має корисну властивість, що коли одне з блокувань стає розкритим публічно, любі інші хеш блокування, захищені тим самим ключем, також можуть бути відкриті. Це робить можливим створити декілька виходів, зачинених тим самим хеш блокуванням, та які всі стає можливо витрачати одночасно.

протокол HD, Hierarchical Deterministic (HD), протокол для створення та передачі ключів (BIP32), що дозволяє створення дочірніх ключів від батьківськів в ієрархії.

гаманець HD використовує Hierarchical Deterministic (протокол HD) для створення ключів (BIP32).

зерно HD гаманця, або кореневе зерно є потенційно

short value used as a seed to generate

the master private key and master chain code for an HD wallet.

HTLC Hashed TimeLock Contract, контракт з хешованим

часовим замком, є класом платежів, що використовують хеш блокування та

часові замки, що потребують, щоб отримувач платежу або підтвердив

отримання платежу до визначенного терміну, через генерацію підтвердження

платежу, або він втрачає здатність претендувати на платіж, повертаючи його

платникові.

KYC Know your customer, знай свого клієнта - процес в

бізнесі, ідентифікуючий та верифікуючий його клієнтів. Термін також

використовується на банківське регулювання, що регулює ці дії.

LevelDB є відкритим сховищем ключ-значення на диску.

LevelDB є легковажною бібліотекою єдиного призначення зберігання, що має

прив'язки до багатьох платформ.

Lightning Networks є запропонованою реалізацією Hashed

Timelock Contracts (HTLC) з дво-спрямованими каналами платежів, що

дозволяє безпечне переправлення платежів через різноманітні канали

платежів сторона-до-сторони. Це дозволяє формування мережі, де кожна

сторона в мережі може заплатити кожному іншому, навіть якщо вони напряму

не мають відкритого каналу один до одного.

Locktime, або більш технічно nLockTime, є частиною

транзакції, що вказує на найменьший час, або найранішній блок, коли

транзакція може бути додана до ланцюга блоків.

mempool, блокчейн мемпул (пул в пам'яті) є

колекцією з усіх даних транзакцій в блоці, що були перевірені вузлами

біткоін, але все ще не підтверджені.

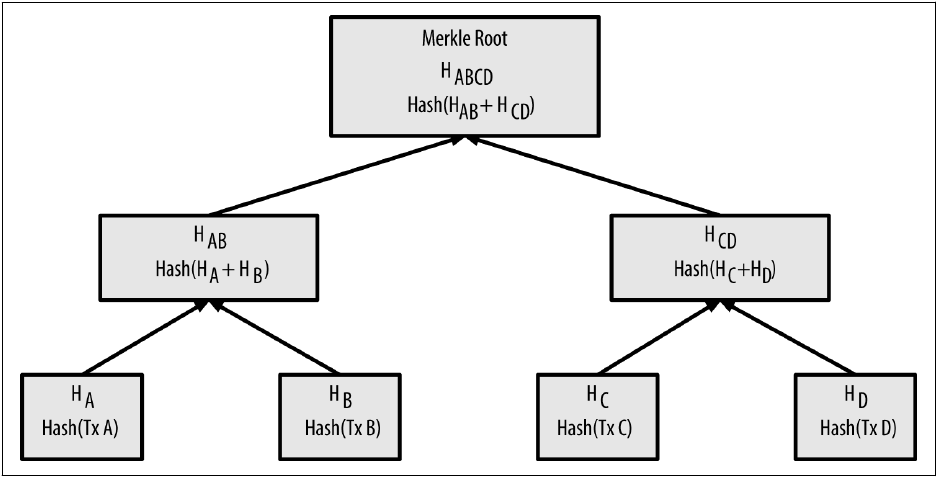

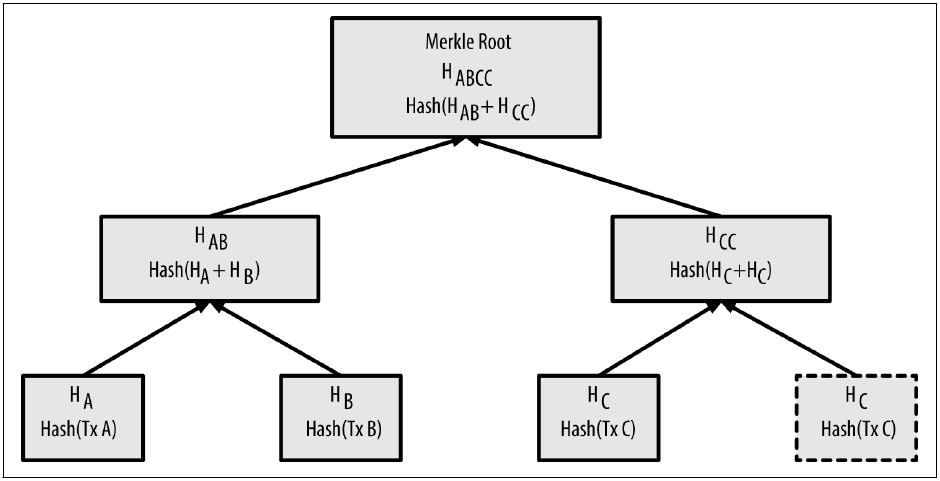

мерклівській корінь - кореневий вузол мерклівського

дерева, нащадок всіх хешованих пар в дереві. Заголовки блоків мають

включати валідний мерклівський корінь, що походить з усіх транзакцій в

блоці.

мерклівське дерево, дерево, створене через хешування

попарних даних (листів), що потім збираються попарно, та хешуючи

результат, доки не залишиться єдиний хеш, мерклівській корінь. В Bitcoin

листами майже завжди є транзакції з одного блоку.

майнер - вузол мережі, що шукає валідний доказ

проробленої роботи для нових блоків, через циклічне хешування.

мультисигнатура - multisig, посилаєтсья на вимогу мати

більше ніж один ключ для авторизації транзакції біткоін.

мережа, поєднання сторона-до-сторони, що просуває

транзакції та блоки до кожного вузла біткоін в мережі.

довісок є полем в блоці біткоін, розміром 32-біти (4

байти), чиє значення встановлюється так, щоб хеш блоку містив задану

кількість першух нулів. Залишок полів не можуть були змінені, бо вони

мають визначене значення.

поза-ланцюгові транзакції - переміщення значень за

межами блокчейну. Тоді як ланцюгові транзакції — на які звичайно

посилаютсья як на прості транзакції — модифікують блокчейн, та залежать

від блокчейну для визначення власної валідності, поза-ланцюгові транзакції

покладаються на інші методи для запису та перевірки транзакції.

коди операцій, opcode - коди мови Bitcoin Script, що

засувають дані або виконують функції в скрипті pubkey або signature.

протокол Open Assets є простий та потужний протокол,

побудований на блокчейні біткоіна. Він дозволяє випуск та передачу

створених користувачем активів. Протокол Open Assets є розвитком концепції

кольорових монет.

OP_RETURN - код операції, використаний в одному з

виходів в транзакції OP_RETURN. Не треба плутати з транзакцією OP_RETURN.

транзакція OP_RETURN - тип транзакції, що передається та майниться по

замовченню в Bitcoin Core 0.9.0 та пізніших, що додає довільні дані до

доказового скрипта невитратного pubkey, що повні вузли не мають зберігати

в своїй базі даних UTXO. Не плутати з кодом операції

OP_RETURN.

очікуючий (підвислий) блок - блок, чий батьківській блок

ще не був оброблений локальним вузлом, так що він наразі не може бути

валідований.

очікуючі (підвислі) транзакції - такі транзакції, що не

можуть іти в пул через одну або більше вхідних транзакцій.

вихід, вихід транзакції або TxOut є вихід в транзакції,

що містить два поля: поле значення для нуля або більше сатоші, та скрипт

pubkey, для встановлення, яким умовам треба задовільняти, щоб витратити ці

сатоші.

P2PKH - транзакції, що сплачуються на адресу біткоін, що

містить P2PKH або скрипт Pay To PubKey Hash. Вихід, що заблоковано

скриптом P2PKH, може бути розблокований(витрачений), через пред'явлення

публічного ключа та цифрового підпису, створеного відповідним приватним

ключем.

P2SH або Pay-to-Script-Hash - потужний новий тип

транзакцій, що значно спрощує використання складних скриптів транзакцій.

За допомогою P2SH складний скрипт, що перелічує умови для витрати виходу

(повторний сценарій) не представлений в блокуючому скрипті. Замість цього

там є лише хеш цього скрипта.

P2SH адреса є Base58Check кодуванням 20-байтного хешу

скрипта. P2SH адреса використовує префікс “5”, що призводить до того, що

Base58Check-кодована адреса починається з “3”. P2SH адреса приховує всю

складність, так що людина, що робить платіж, не бачить скрипта.

P2WPKH - сигнатура P2WPKH

(Pay-to-Witness-Public-Key-Hash), містить ту саму інформацію, що і витрата

P2PKH, але розташована в полі доказу, замість поля scriptSig. Також

scriptPubKey є модифікований.

P2WSH. Різниця між P2SH та P2WSH

(Pay-to-Witness-Script-Hash) полягає в розміщенні криптографічного

підтвердження, що змінене з поля scriptSig до поля свідоцтва, та

scriptPubKey також модифікований.

паперовий гаманець, в найбільш специфічному сенсі, є

документом, що містить всі дані, потрібні для генерації любого числа

приватних ключів Bitcoin, формуючи гаманець з ключами. Однак люди часто

використовують цей термін, маючи на увазі любий спосіб зберігання

біткоінів офлайн, як фізичний документ. Це друге визначення також включає

паперові ключі, та погашувальні коди.

канали платежів - канал мікроплатежів або канал платежів

є прийомом, розробленим щоб дозволити користувачам робити багато

транзакцій с біткоіном, без підтвердження всіх транзакцій в біткоін

блокчейні. В типовому каналі платежів тільки дві транзакції додаються до

блокчейна, але необмежене, або майже необмежене число платежів можуть бути

зроблені між задіяними сторонами.

майнинг в пулі - підхід до майнингу, коли багато

генеруючих клієнтів докладаються до генерації блоку, та потім поділяють

винагороду згідно вкладеній оброблюваній потужності.

Proof-of-Stake, (PoS), доказ ставок, є методом, яким

мережа крипто валюти з блокчейном досягає розподіленого консенсусу.

Proof-of-Stake запитує користувачів доказати власність певної кількості

валюти (їхню “ставку” в валюті).

підтвердження виконанної роботи, Proof-of-Work - частина

даних, що потребує виконання значних обчислень, щоб бути знайденою. В

біткоіні, майнери мають знайти числове рішення алгоритма SHA256,

що задовільняє мережевій цільовій складності.

винагорода - сума, що вкладається в кожний новий блок,

як винагорода від мережі майнеру, хто знайшов рішення підтвердження

виконанної роботи. На сьогодні це 12.5 BTC за блок.

RIPEMD-160 є 160-бітною криптографічною хеш функцією.

RIPEMD-160 є посиленою версією RIPEMD з 160-бітовим результатом хеша, та

очікується, що буде безпечною протягом найближчих десяти років, або

більше.

сатоші є найменьшою одиницею обміну біткоінами, що може

бути записана в блокчейні. Вона еквівалентна 0.00000001

біткоінам та названа на честь створювача Bitcoinа, Satoshi Nakamoto.

Satoshi Nakamoto - ім'я, використане персоною або

людьми, хто розробив Bitcoin та створив оригінальну референсну реалізацію,

Bitcoin Core. Як частина реалізації, вони також розробили першу базу даних

блокчейна. В процесі вони першими вирішили проблему подвійної витрати для

цифрових грошей. Їх дійсні імена залишаються невідомими.

скрипт. Bitcoin використовує скриптову систему для

транзакцій. Система скриптів проста та скидаєтсья на Forth, базується на

стеку, та обробляється зліва направо. Вона навмисно не Т'юрінг-повна, бо

не має циклів.

скрипт ScriptPubKey (також скрипт pubkey) - скрипт,

включений в вихід, що встановлює умови, яким треба задовільняти, щоб

витратити ці сатоші. Дані, потрібні щоб задовільнити умовам, мають бути

запроваджені в скрипті.

підпис ScriptSig (також скрипт сигнатури) - дані,

згенеровані тим, хто витрачає, що майже завжди використовуються як змінні,

щоб задовільнити скрипт pubkey.

секретний ключ (він же приватний ключ) - секретне число,

що відкриває біткоіни, надіслані на відповідну адресу. Секретний ключ

виглядає таким чином: 5J76sF8L5jTtzE96r66Sf8cka9y44wdpJjMwCxR3tzLh3ibVPxh

відокремлене свідоцтво є запропоноване оновлення до

протоколу Bitcoin, що є технологічною іновацією, яка відокремлює дані

підпису від транзакцій біткоін. Відокремлене свідоцтво є запропонованих

м'яким відгалуженням; ця зміна технічно робить протокол Bitcoin більш

обмежуючим.

SHA, Secure Hash Algorithm, або безпечний хеш-алгоритм,

є сімейство кріптографічних хеш функцій, опублікованих Національним

інститутом стандартів та технології (NIST).

SPV, simplified payment verification, або спрощена

верифікація є метод для верифікації часткових транзакцій, що включені в

блок, без завантаження самого блоку. Метод використовується в деяких

легковажних клієнтах Bitcoin.

м'яке розгалуження, або зміна м'якого розгалуження є

тимчасовим розгалуженням в блокчейні, що загалом трапляється, коли майнери

використовують неоновлені вузли, що не слідують новим правилам консенсусу,

про який вони не знають. Не плутати з розгалуженням, жорстким

розгалуженням, програмних розгалуженням та розгалуженням Git.

стабільний блок - такий, що успішно змайнений, але не

включений в поточний кращий ланцюжок блокчейн, вірогідно тому, що деякий

інший блок з такою самою висотою розширив блок раніше.

часове блокування є типом перешкод, що обмежує витрату біткоінів до вказаного часу в майбутньому, або до заданої висоти блоку. Часове блокування яскраво використовується в багатьох контрактах Bitcoin, включаючи платіжні канали та контракти з хешовим блокуванням.

транзакція, в простих термінах, є передача біткоінів з

однієї адреси до іншої. Більш точно, транзакція є підписана структура

даних, що виражає передачу значення. Транзакції передаються через мережу

біткоін, збираються майнерами, та включаються в блоки, стаючи постійними в

блокчейні.

пул транзакцій - невпрорядкована колекція транзакцій, що

не є в блоках основного блокчейну, але для яких ми маємо вхідні

транзакції.

повнота Т'юрінга. Мова називається повною за Т'юрингом,

якщо вона може використати любу програму, що може виконати машина

Т'юрінга, маючи досить чису та пам'яті.

невикористані вихідні транзакції, unspent transaction

output (UTXO) є вихідними транзакціями, що можуть бути витрачені в

наступних вхідних транзакціях.

гаманець є програмою, що зберігає всі біткоін адреси та

секретні ключі. Використовується для надсилання, отримання та зберігання

ваших біткоінів.

Wallet Import Format (WIF) - формат обміну даними,

розроблений щоб дозволити експорт та імпорт одного приватного ключа з

флагом, що вказує, чи використовується стискання публічного ключа, або ні.

Bitcoin є набором концепцій та технологій, що формують основу цифрової грошової екосистеми. Грошові одиниці, що називаються біткоін (біткоінами) використовуються для зберігання та передачі вартості між приймаючими участь в мережі біткоін. Користувачі біткоін комунікують один з одним, використовуючи біткоін протокол, в основному через інтернет, хоча інші транспотртні мережі також можуть бути використані. Стек протоколу біткоін, доступний як програма з відкритим кодом, може виконуватись на великому диапазоні обчислювальних приладів, включаючи лептопи та смартфони, що робить технологію легко доступною.

Користувачі можуть передавати біткоін через мережу, щоб робити все те саме, що може бути зроблене зі звичайними грошима, включаючи придбання та продаж товарів, надсилання грошей іншим людям або організаціям, або отримання кредиту. Біткоін може бути придбаний, проданий та обміняний на інші валюти на спеціалізованих обмінниках валют. Біткоін в деякому сенсі є ідеальною формою грошей для інтернета, бо він є швидкий, безпечний та необмежений кордонами.

На відміну від традиційних валют, біткоін є повністю віртуальним. Немає фізичних монет, або навіть цифрових монет, як таких. Монети маються на увазі в транзакціях, що передають вартість від надсилача до отримувача. Користувачі біткоін володіють ключами, що дозволяють їм підтвердити власність на біткоіни в мережі біткоін. За допомогою ціх ключів вони можуть підписувати транзакції, щоб відімкнути (розблокувати) вартість, та витратити її, передавши новому власнику. Ключі часто зберігаютья в цифровому гаманці на комп'ютері або смартфоні кожного користувача. Володіння ключем, що може підписати транзакцію, є єдиною передумовою для витрачання біткоінів, передаючи контроль повністю в руки кожного користувача.

Біткоін є розподіленою системою сторона-до-сторони. Як такого, немає

“центрального” сервера або точки контролю. Біткоін створений через процес,

що називається “майнингом”, що включає змагання за пошук рішень

математичної проблеми, при цьому обробляючи транзакції біткоін. Любий, хто

приймає участь в мережі біткоін, (тобто, кожний, хто використовує

пристрій, що виконує повний стек протоколу біткоін), може оперувати як

майнер, використовуючи свою ообчислювальну потужність для перевірки та

запису транзакцій. Кожні 10 хвилин, в середньому, майнер біткоін є в змозі

перевірити транзакції за останні 10 хвилин, та винагороджується повністю

новими біткоінами. В своїй основі, біткоін майнинг децентралізує випуск

грошей та функції клірингу (підтвердження та закріплення транзакцій)

замість центрального батнку, та заміняє потребу в центральному банку.

Біткоін протокол включає вбудовані алгоритми, що регулюють функцію майнингу по всій мережі. Складність завдання обробки, що мають виконати майнери, динамічно підлаштовується, так, щоб дехто отримував успіх кожні 10 хвилин, безвідносно до того, як багато майнерів (та як багато обчислень) змагаються наразі в кожний момент.

Протокол також переділяє навпіл рівень, з яким створюється біткоін, кожні 4 роки, та обмежує загальне число біткоінів, що будуть створені до фіксованого загалу меньше 21 мільйонів монет. Результат цієї кількості біткоінів в обігу близько слідує добре передбачуваній кривій, що досягає 21 мільйонів в 2140 році. Через зниження швидкості карбування біткоінів, в довгій перспективі, валюта біткоіну є дефляційною. Більше того, біткоін не може бути інфльований через “друк” нових грошей далі же межами очікуванної кількості випущенних монет.

За лаштунками сцени біткоін також є назвою протоколу, мережі сторона-до-сторони, та інноваційного розподіленого обчислення. Валюта біткоіна насправді є тільки першим застосуванням цього винаходу. Біткоін представляє кульмінацію десятирічь дослідів в криптотграфії та розподілених системах, та включає чотири ключові інновації, складені разом в унікальний та потужній комбінації. Біткоін складається з:

• Децентралізованої мережі сторона-до-сторони (протокол біткоін)

• Публічний реєстр транзакцій (блокчейн)

• Набір правил для незалежної валідації транзакцій та випуску грошей (правила консенсусу)

• Механізм для досягнення децентралізованого консенсусу на валідному блокчейні (алгоритм доказу виконаної роботи)

Як розробник, я дивлюсь на біткоін, як щось подібне на інтернету грошей, мережа, що просуває цінність та захищає власність на цифрові активи через розподілені обчислення. В біткоіні є значно більше, ніж впадає в око з першого погляду. В цій главі ми почнемо досліджувати деякі з головних концепцій та термінів, отримаємо необхідне програмне забезпечення, та використаємо біткоін для простих транзакцій. В наступних главах ми почнемо розгортати нашарування технологій, що роблять біткоін можливим, та дослідимо внутрішню роботу мережі та протоколу біткоін.

Створення життєспроможньіх цифрових грошей тісно пов'язане з розробками в криптографії. Не стало сюрпризом, коли дехто розглядає фундаментальні виклики, використовуючи біти для представлення вартості, що можуть бути обміняні на товари та послуги. Три основні запитання постають для кожного, хто приймає цифрові гроші, і вони наступні:

1. Можу я довіряти тому, що ці гроші справжні та не є підробними?

2. Можу я довіряти тому, що цифрові гроші можуть бути витрачені один раз

(відоме як проблема “подвійної витрати”)?

3. Чи можу я бути впевнений, що ніхто інший не зможе переконати, що гроші

належать йому, та не мені?

Друкарі паперових грошей постійно ведуть боротьбу з проблемою підробок, через застосування все більш складні папір та технології друку. Фізичні гроші вирішують проблему подвійної витрати, бо той самий папір не може знаходитись в двох місцях одночасно. Зрозуміло, що звичайні гроші також часто зберігаютсья та передаються в вигляді транзакцій. В ціх випадках, підробка та проблема подвійної витрати обробляються через очищення всіх електронних транзакцій в центральних установах, що мають глобальний погляд на всі гроші в обігу. Для цифрових грошей, що не можуть отримати переваги від застосування езотеричних чорнил або голограмних стрічок, криптографія провадить основу для довіри легитимності претензій користувача щодо прав власності. Більш детально, криптографічні цифрові підписи дозщволяють користувачеві підписувати цифрові активи або транзакції, що провадить власність щодо цього активу. З відповідною архитектурою, цифрові підписи також можуть бути використані для вирішення проблеми подвійної витрати.

Коли криптографія почала ставати більш широко доступною, та стала

зрозумілою в кінці 1980-х, багато дослідників почали спроби

використовувати криптографію для побудови цифрових валют. Ці ранішні

проекти цифрових грошей випускали цифрові гроші, часто підтримані

національними валютами, або дорогоцінними металами, такими як золото.

Хоча ці ранішні цифрові валюти прауювали, вони були централізовані, та, як результат, було простим для атаки з боку урядів та хакерів. Ранішні цифрові гроші використовували центральні клірингові установи для закріплення всіх транзакцій з регулярними інтервалами, так само, як традиційна банківська система. На жаль, в більшості випадків ці незрілі цифрові валюти ставали ціллю занепокоєних урядів, та з часом судилися аж до зникнення. Деякі схибили через феєричні падіння, коли батківська компанія раптово ліквідувалась. Щоб бути стійким до нападів антагоністів, чи то суперечки з урядами, або кримінальними елементами, була потрібна розподілена валюта, щоб уникнути єдиної точки атаки. Біткоін є саме такою системою, децентралізованою від народження, та вільна від жодної центральною цстанови, або точки контролю, що може бути атакована або пошкоджена.

Bitcoin був винайдений в 2008-му році, коли була опублікована стаття

“Bitcoin: A Peer-to-Peer Electronic Cash System”, написана під псевдонімом

Satoshi Nakamoto (https://bitcoin.org/bitcoin.pdf, дивіться Додаток

A). Nakamoto зібрав декілька попередніх винаходів, таких, як b-money та

HashCash, щоб створити повністю децентралізовані електронні гроші, що не

покладаються на центральну установу для випуску грошей, або закріплення та

валідацію транзакцій. Ключовим винаходом було використання розподіленої

системи обчислень (що назівається алгоритмом доказу виконаної роботи), щоб

проводити глобальні “вибори” кожні 10 хвилин, дозволяючи децентралізованій

системі досягати консенсусу щодо стану транзакцій. Це елегантно вирішує

проблему подвійної витрати, коли одна сума може бути витрачена двічи. До

цього проблема подвійної витрати була слабкістю цифрових грошей, та

вирішувалась через очищення всіх транзакцій через централізовану

клірингову установу.

Мережа біткоін стартувала в 2009-му році, базуючись на референсній реалізації, опублікованій Nakamoto, та з тих пір перевіреною багатьма іншими програмістами. Реалізація алгоритма доказу виконаної роботи (Proof-of-Work), також відомому як майнінг, що провадить безпеку та стійкість, зростаючі в експоненціальній ступіні, та наразі перевищує загальну потужність всіх найпотужних суперкомп'ютерів. Загальна ринкова вартість Bitcoin ставала часом більше $35 мільярдів доларів США (на кінець 2017 загальна кількість біткоін складає 17 мільйонів, вартістю біля 92 млрд. долларів ), в залежності від курсу долара до біткоіна. Найбільша оброблена транзакція, що досі проходила в мережі, складала $150 мільйонів доларів, вони були передані напряму та оброблені без жодних комісійних.

Satoshi Nakamoto віддалився з публіки в 2011-му році, залишивши відповідальність за розробку кода та мережі на процвітаючу групу добровольців. Особистість людини або групи людей, що стоять за біткоіном, все ще невідома. Однак ані Satoshi Nakamoto, так само, як ніхто інший не має індивідуальний контроль над системою біткоін, що робить на базі прозорих математичних принципів, відкритого джерельного коду, та консенсусу між задіяними сторонами. Саме відкриття настільки новаторське, та вже породив нову науку в сфері розподіленого обчислення, економіки та економетрики.

Винахід Satoshi Nakamoto також є практичним та новітнім рішенням проблеми розподілених обчислень, відомої як проблема візантійськіх генералів. Скорочено, ця проблема складається в намаганні скласти домовленість щодо стану системи, через обмін інформацією через ненадійну, та потенційно скомпроментовану мережу. Рішення Satoshi Nakamoto, що використовує концепцію доказу виконаної роботи для досягнення консенсусу без центральної установи, предсатвляє прорив в розподіленоих обчисленнях, та має застосування за межами валюти. Воно може використовуватись для досягнення консенсусу в розподілених мережах, щоб довести чесність виборів, лоторей, реєстрів рахунків, цифрових нотаріусів, і багато більше.

Біткоін є інновацією в старовинній технології грошей. В своїй основі гроші просто спрощують обмін вартістю між людьми. Таким чином, щоб повністю зрозуміти біткоін та його використання, ми подивимось на нього з перспективи людей, що використовують його. Кожний з людей та їх історій, які перелічено тут, ілюструє одну або більше зі специфічних способів використання. Ми побачимо їх на протязі цієї книги:

Аліса живе в районі затоки Північної Каліфорнії. Вона чула про біткоін від своїх друзів, та почала використовувати їх. Ми прослідкуємо її історію, як вона пізнала про біткоін, як отримала декілька, та потім витратила свої біткоіни для придбання філіжанки кави в кав'ярні Боба в Пало Альто. Ця історія дасть вам вступ до програмного забезпечення, обміну, та базових транзакцій з перспективи продавця нерухомості.

Керол є власницею арт галереї в Сан Франциско. Вона продає коштовні малюнки за біткоін. Ця історія буде включати ризик консенсус-атаки “51%” для продавців коштовних речей.

Боб, власник кав'ярні в Пало Альто, будує новий веб сайт. Він виняйняв по контракту індійського веб розробника, Гопеша, що живе в Банглорі, Індія. Гопеш погодився отримати платню в біткоіні. Ця історія перевірить використання біткоіну для аутсорсінгу, контрактних послуг, та міжнародних електронних платежів.

Габріель є молода людина-підприємець з Ріо-Де-Жанейро, що утримує маленьку веб крамницю, що продає майки з надрукованим логотипом біткоіну, а також чашки та наліпки. Габріель дуже юний щоб мати банківський рахунок, але його батьки підтримують його підприємницький хист.

Євгенія є директором благодійного фонду на Філіпінах. Нещодавно вона відкрила біткоін, та бажає використати цілу нову групу закордонних та місцевих донорів для фундації власного фонду. Вона також досліджує шляхи для використання біткоіну для швидкого розподілу фондів до місцевосцей, де в них є потреба. Ця історія покаже використання біткоіну для глобального фінансування за межами валют та границь, та використання відкритого обліку для прозорості діяльності благодійних організацій.

Мохамед є імпортером електроніки в Дубаї. Він намагається використовувати біткоін для придбання електроніки зі Сполучених Штатів та Китаю для імпорту в Емірати, щоб пришвидшити процес платежів для імпортерів. Ця історія покаже, як біткоін може бути використаний для великих міжнародних платежів бізнес-до-бізнесу, що пов'язані з фізичними товарами.

Джинг є студентом комп'ютерного інжинірингу в Шанхаї. Він побудував “майнинговий” пристрій, щоб видобувати біткоін з використанням інженерних навичок, щоб отримати прибуток. Ця історія висвітлює "індустріальну" сторону біткоіну: спеціалізоване обладнання для унебезпечення мережі біткоіну, та випуску нової валюти.

Кожна з ціх історій базована на реальних людях та реальних галузях, що наразі використовують біткоін для створення нових ринків, нових галузей, та інновативних рішень проблем глобальної економіки.

Біткоін є протоколом, до якого можна отримати доступ з використанням клієнтського застосування, що розмовляє за цім протоколом. "Гаманець біткоіну" є найбільш загальним користувацьким інтерфейсом до системи біткоіна, так само, як переглядач є найбільш загальним користувацьким інтерфейсом до протоколу HTTP.

Існує багато реалізацій та брендів гаманців біткоіну, так само, як є багато брендів веб переглядачів (Chrome, Safari, Firefox, та Internet Explorer). Та так само, як ви маєте свій улюблений веб переглядач (Mozilla Firefox, так!), та наші негідники (Internet Explorer, ні!), гаманці біткоін різняться за якістю, продуктивністю, безпекою, приватністю та надійністю. Також є референсна реалізація протоколу біткоіну, що включає гаманець, відома як "Клієнт Сатоші", що походить від оригінальної реалізації, написаної Satoshi Nakamoto.

Гаманці біткоін є найбільш розроблювані застосування в екосистемі біткоін. Існує потужна конкуренція, та якщо новий гаманець буде розроблений прямо зараз, декілька з останнього року більше не отримують підтримки. Багато гаманців фокусуютсья на специфічних платформах, або специфічних використаннях, та деякі більш придатні для початківців, тоді як ініші перевантажені можливостями для досвідчених користувачів. Обирання гаманця дуже суб'єктивне, та залежить від його використання та кваліфікації користувача. Таким чином неможливо рекомендувати окремий бренд або проект гаманця. Однак ми можемо розкласти на категорії гаманці біткоіну, відповідно до платформи та функцій, та запровадити деяку ясність щодо всіх різних типів гаманців, що існують. Навіть краще, пересилання грошей між гаманцями біткоіну легке, дешеве та швидке, так що можна спробувати декілька різних гаманців, докі ви знайдете той, що задовільняє вашим потребам.

Гаманці біткоін можуть бути розбиті на категорії наступним чином, відповідно до платформи:

Десктопні гаманці були першим типом гаманців біткоін, створені як референсна реалізація, та багато користувачів використовують десктопні гаманці для можливостей, автономії та контролю, що вони надають. Однак їх виконання на операційних системах загального використання, таких, як Windows або Mac OS, мають декілька недоліків безпеки, бо ці платформи часто небезпечні та невірно сконфігуровані.

Мобільні гаманці є найбільш загальним типом гаманців біткоін. Виконуючись на операційних системах смартфонів, як Apple iOS та Android, ці гаманці часто є гарним вибором для користуваа. В значній мірі розроблені для простоти та зручності в користуванні, вони, тим не менш, повністю фукціональні гаманці для потужних користувачів.

Веб гаманці мають доступ через веб переглядач, та зберігають гаманець користувача на сервері, що належить третій стороні. Це подібно до веб пошти, коли ви повністю покладаєтесь на сервер. Деякі з ціх сервісів оперують, використовуючи код на боці клієнта, що використовується в переглядачі клієнта, що утримує контроль над ключами біткоіну в руках користувача. Однак більшість представляють компроміс, відбираючи в користувача контроль над ключами біткоіну, в обмін на простоту використання. Не можна рекомендувати зберігання великої кількості біткоіну на системах третіх сторін.

Апаратні гаманці є пристроями, що оперують як самодостатній гаманець біткоіну на базі спеціального апаратного обладнання. Вони роблять через USB на десктопних веб переглядачах, або через коротко-досяжні комунікації (NFC) на мобільних пристроях. Через обробку всіх біткоін операцій на спеціалізованому обладнанні, ці гаманці визнані дуже безпечними, та підходять для зберігання великих кількостей біткоін.

Ключі, що контролюють лбіткоін, також можуть бути роздруковані для довготривалого зберігання. Це відоме як паперові гаманці, навіть якщо можуть використовуватись інші матеріали (деревина, метал, тощо). Паперові гаманці пропонують низькотехнологічний, але дуже безпечний спосіб зберігання біткоіну на тривалий термін. Офлайн сховище часто посилаєтсья як холодне сховище.

Інший шлях категоризації гаманців біткоін є їхня ступінь автономності, та як вони взаємодіють з мережею біткоін:

Повний клієнт, або "повний вузол", це клієнт, що зберігає повну історію всіх транзакцій біткоін (кожну транзакцію для кожного користувача, будь-що), керує користувацькими гаманцями, та може ініціювати транзакції напряму в мережу біткоін. Повний вузол обробляє всі аспекти протоколу, та може незалежно перевіряти повний блокчейн, та кожну окрему транзакцію. Повно-вузловий клієнт споживає значні комп'ютерні ресурси (більше ніж 125Гб диску, 2Гб оперативної пам'яті), але пропонує повну автономію та незалежну верифікацію транзакцій.

Легковажний клієнт, також відомий як клієнт зі спрощеною перевіркою

платежів (simple-payment-verification, SPV),

під'єднується до повних вузлів біткоіну (зазначених вище) для

доступу до інформації щодо транзакцій, але зберігає гаманець користувача

локально, та незалежно створює, перевіряє та передає транзакції.

Легковажні клієнти напряму взаємодіють з мережею біткоін, без

посередників.

Клієнти з API третіх сторін взаємодіють з біткоіном через системи третіх сторін, через програмні інтерфейси (API), замість того, щоб напряму під'єднуватись до мережі біткоін. Гаманець може зберігатись користувачем або на серверах, але всі транзакції ідуть через посередників.

Комбінуючи ці категорізації, багато біткоін гаманців підпадають в декілька груп, де три найбільш загальніє є повний десктопний клієнт, мобільний легковажний клієнт та веб гаманець від третьої сторони. Межа між різними категоріям є досить розмитою, бо багато гаманців вміють виконуватись на декількох платформах, та можуть взаємодіяти з мережею в різний спосіб.

Для цілей цієї книжки ми будемо демонструвати використання різноманітних клієнтів, що можна завантажити, від референсної реалізації (Bitcoin Core), до мобільних та веб гаманців. Деякі з прикладів будуть потребувати Bitcoin Core, що на додаток до того, що це повний клієнт, також пропонує API до послуг гаманця, мережі, та транзакцій. Якщо ви плануєте дослідити програмні інтерфейси в екосистемі біткоін, вам знадобиться Bitcoin Core, або один з альтенативних клієнтів (дивіться "Альтернативні клієнти, бібліотеки та тулкіти").

Аліса, з якою мипознайомились раніше, не є технічним користувачем, та тільки нещодавно почула про біткоін від друга Джо. Перебуваючи на вечірці, Джо раз за разом натхненно пояснював ідею біткоіна всім докола нього, та пропонував зробити демонстрацію. Заінтригована, Аліса запитала, як вона може розпочати взаємодію з біткоін. Джо сказав, що мобільний гаманець найкращий для початківців, та рекомендував декілька з його улюблених гаманців. Аліса завантажила "Mycelium" для Android, та встановила його на свій телефон.

Потім Аліса запустила Mycelium в перший раз, та, як багато інших біткоін

гаманців, застосування автоматично створило новий гаманець для неї. Аліса

побачила свій гаманець на екрані, як показано на Малюнку 1-1 (зауваження:

не надсилайте біткоін до цієї фіктивної адреси, вони будуть втрачені

назавжди).

Малюнок 1-1. Мобільний гаманець Mycelium

Найбільш важлива частина на цьому екрані є біткоін адреса Аліси. На

екрані вона виглядає як довгий рядок літер та цифр:

1Cdid9KFAaatwczBwBttQcwXYCpvK8h7FK. Далі за адресою біткоіну в гаманці іде

QR код, певна форма бар-коду, що містить ту ж саму інформацію в форматі,

що може біти просканований камерою смартфона. QR код є квадратом з

шаблоном з чорних та білих крапок. Аліса може скопіювати адресу біткоін

або QR код в свій буфер обміну, клацнувши на QR коді, або на кнопці

Receive (Отримати). В більшості гаманців клацання на QR коді буде також

збільшувати його, так що вам може більш просто скануватись камерою

смартфона.

Адреса біткоіна починається з 1 або 3. Як адреси електронної пошти, вони можуть бути поділені з іншими користувачами біткоіну, які можуть використовувати їх для надсилання біткоінів прямо до гаманця. Тут немає нічого чутливого з точки зору безпеки, щодо адрес біткоіна. Він може бути опублікований будь-де, без ризику для безпеки рахунку. На відміну від поштової адреси, ви можете створити нову адресу так часто, як побажаєте, та всі вони будуть спрямовувати гроші в ваш гаманець. Фактично, багато сучасних гаманців автоматично створюють нові адреси для кожної транзакції, щоб максимізувати приватність. Гаманець просто колекція адрес та ключів, що відмикають суми з ціх адрес.

Тепер Аліса готова приймати платежі. Її застосування-гаманець випадково генерує приватний ключ (як описане в деталях в розділі "Приватні ключі"), разом з відповідними адресами біткоін. В цій точці її адреса біткоін не відома для мережі біткоін, або не "зареєстрована" будь якою стороною в системі біткоін. Її адреса біткоін просто число, що відповідає до ключа, за допомогою вона може отримати контроль за сумами на цій адресі. Ключ був згенерований незалежно гаманцем, без посилань або реєстрації жодним сервісом. Фактично, в більшості гаманців, немає асоціації між адресами біткоіну та жодною зовнішньою ідентифікуючою інформацією, включаючи дані про користувача. До того часу, як ця адреса буде використана як отримувач вартості в транзакції, що надіслана в реєстр біткоін, адреса біткоін є просто частиною загального числа можливих адрес, що є валідними в біткоін. Тількуи коли вона стає асоційованою з транзакцією, тільки тоді вона стає частиною адрес, що відомі мережі.

Наразі Аліса готова почати використовувати її новий біткоін гаманець.

Першим, та часто найбільш складним завданням для нових користувачів, є отримання деяких біткоінів. На відміну від інших валют, ви ще доки не можете придбати біткоіни в банку або в пункті обміну валют.

Транзакції біткоіну не мають зворотньої дії. Більшість мереж електронних

платежів, такі, як кредитні картки, PayPal, та банківські рахунки, мають

змогу відміни платежу. Для декого, хто продає біткоін, ця різниця додає

дуже великий ризик, що покупець поверне електронний платіж після отримання

біткоіну, тобто ошукає продавця. Щоб зменшити цей ризик, компанії, що

приймають традиційні електронні платежі в обмін на біткоін, зазвичай

потребують від покупців пройти перевірку особистості та

платежеспроможнсоті, що може зайняти декілька днів або тижнів. Як для

нового користувача, це означає, що ви не зможете придбати біткоін напряму,

за допомогою кредитної картки. За допомогою певної терплячості та

креативного мислення вам це і не знадобиться.

Ось декілька способів отримати біткоін для нових користувачів:

• Знайти товариша, який має біткоін, та купити в нього декільку суму

напряму. Багато користувачів біткоіну почали цім шляхом. Цей метод найменш

складний. Один зі способів познайомитись з людьми з біткоінами є завітати

та місцеву подію зі списку Meetup.com.

• Використати перевірений сервіс зі списку localbitcoins.com, щоб знайти

продавця в вашій місцевості, та купити біткоін за готівку при

безпоседерній транзакції.

• Заробити біткоін через продажу продуктів або послуг за біткоін. Якщо ви

програміст, продавайте ваші програмістські навички. Якщо ви перукар,

стрижить волосся за біткоін.

• Використовуйте автомати ATM біткоіну в вашому місці. Автомати біткоіну

є машиною, що приймає готівку, та надсилає біткоін на гаманець біткоін в

вашому смартфоні. Знайдіть найближчий до вас біткоін ATM з використанням

мапи від Coin ATM Radar.

• Використовуйте обмін валют на біткоін, пов'язаний з вашим банківськім

рахунком. Багато країн наразі мають обміни валют, що пропонують продавцям

та покупцям ринок продажу біткоін за місцеву валюту. Сервіси курсів обміну

валют, такі, як BitcoinAverage, часто показують перелік обмінників біткоін

для кожної з валют.

Одна з переваг біткоіну над інши платіжними системами є те, що коли застосована коректно, вона надає значно більшу приватність. Отримання, зберігання та витрата біткоіну не потребує від вас розголошення чутливої та персонально ідентифікуючої інформації третім сторонам. Однак там, де біткоін зачіпає традиційні системи, такі, як обмінники валют, часто застосовуются національні або міжнародні регулятивні норми. Щоб обміняти біткоін на вашу місцеву валюту, вам часто знадобиться запровадити доказ вашої особистості та надати банківську інформацію. Користувачі повинні бути попереджені, що як тільки адреса біткоін буде пов'язана з особистими даними, всі асоційовані транзакції біткоіну також буде легко ідентифікувати та відстежити. Це та причина, чому багато користувачів обирають обслуговувати окремі обмінні рахунки, не пов'язані з їх гаманцями.

Аліса війша в світ біткоін завдяки товаришу, так що вона пройшла простим шляхом для отримання прерших біткоінів. Далі ми побачимо, як вона куауватиме свої біткоіни у друга Джо, та як Джо надішле біткоіни до її гаманця.

Перед тим, як Аліса придбає перші біткоіни від Джо, вони мають домовитись щодо курсу обміну між біткоіном та доларами США. Це підіймає загальне запитання для новачків в біткоін: "Хто встановлює ціну біткоіна?". Коротка відповідь - ціну встановлює ринок.

Біткоін, як і інші валюти, має плаваючий обмінний курс. Це означає, що вартість біткоіну до кожної іншої валюти змінюється відповідно до пропонування та попиту на різних ринках, де він торгуєтсья. Наприклад, "ціна" біткоіна до долара США обчислюється на кожному з ринків, базуючись на останніх торгах біткоіна до долару. Я к така, ціна має тенданцію змінюватись щохвилини, по декілька разів на секунду. Сервіси цін будуть агрегувати ціни від декількох ринків, та обчислювати взважене за об'ємом середнє, що представлє обмінний курс валюти для певної пари (BTC/USD).

Існує сотні застосувань та веб сайтів, що можуть провадити поточні курси на ринку. Ось декілька найбільш популярних:

Сайт, що провадить простий погляд на взаважене за об'ємом середнє для кожної валюти.

Сервіс переліку капіталізації ринку та обмінних курсів для сотен крипто валют, включаючи біткоін.

Рівень посилань, що може використовуватись для інституційного або контрактного посилання, що провадиться як частина інвестиційних фідів від CME.

На додаток до ціх різноманітних сайтів та застосувань, більшість біткоін гаманців будуть автоматично конвертувати суми в біткоінах в інші валюти. Джо буде використовувати свій гаманець для автоматичної конвертації ціни, перед тим, як надіслати біткоін до Аліси.

Аліса вирішила обміняти $10 на біткоін, щоб не дуже ризикувати грошима з

новою технологією. Вона дає Джо $10 готівкою, відкриває свій

гаманець-застосування Mycelium, та обирає Отримати (Receive). Це висвічує

QR код з першою біткоін адресою Аліси. Потім Джо обирає Надіслати (Send)

на своєму смартфоні та потрапляє у вікно з двома полями:

• Цільова адреса біткоін

• Суму, що надіслати, в біткоінах (BTC) або в місцевій валюті (USD)

В полі вводу для адреси біткоін є мала іконка, що виглядає як QR код. Це

дозволяє Джо сканувати бар-код за допомогою камери смартфону, так що він

не має набирати адресу біткоін Аліси, що досить довга та складна для

вводу. Джо клацає по іконці QR, та активує камеру смартфона, скануючи QR

код, що висвітлюється на смартфоні Аліси.

Тепер Джо має адресу біткоін Аліси в якості отримувача. Джо вводить суму

$10, та гаманець конвертує її, отримуючи доступ до новітніх курсів обміну

від онлайн сервісу. Курс обміну на той час становить $100 за біткоін, так

що $10 вартує 0.10 біткоін (BTC), або 100 мілі біткоінів (mBTC), як

показано на екрані з гаманця Джо (Малюнок 1-2).

Малюнок 1-2. Екран надсилання мобільного гаманця Airbitz

Тепер Джо уважно все перевіряє, щоб переконатись, що він ввів коректну суму, оскільки він збираєтсья перевести гроші, та помилки не мають зворотньої ходи. Після подвійної перевірки він натискає Надіслати (Send), щоб надіслати транзакцію. Мобільний гаманець біткоін Джо будує транзакцію, що присвоює 0.10 BTC адресі, наданій від Аліси, знімаючи гроші з гаманця Джо, та підписуючи транзакцію приватним ключем Джо. Це каже мережі біткоін, що Джо авторизований переказати вартість до нової адреси Аліси. Коли транзакція передана через двосторонній протокол, вона швидко поширюється по мережі біткоін. Швидше ніж за секунду більшість гарно-під'єднаних вузлів в мережі отримають цю транзакцію, та в перший раз побачать адресу Аліси.

Тим часом, гаманець Аліси весь час "слухає" опубліковані транзакції в мережі біткоін, виглядачи на все, що співпадає з адресами в її гаманці. Через декілька секунд, після того, як гаманець Джо надіслав транзакцію, гаманець Аліси зафіксує, що отримав 0.10 BTC.

Зпочатку адреси Аліси будуть показувати транзакції Джо я к

непідтверджені (Unconfirmed). Це означає, що транзакція поширилась

мережею, але все ще не записана в реєстрі транзакцій біткоін, що в

середньому відбувається кожні 10 хвилин. В традиційних фінансових термінах

це відоме як очистка. Щодо додаткових деталей про розповсюдження,

валідацію та очистку (підтвердження) біткоін транзакцій дивіться Главу 10.

Тепер Аліса повновласний володар 0.10 BTC, які вона може витрачати. В

наступній главі ми побачимо її перше придбання за допомогою біткоін, та

дослідимо відповідну транзакцію та технологію розповсюдження більш

детально.

Система біткоін, на відміну від традиційних банків та платіжних систем, базується на децентралізованій довірі. Замість центральної довіреної установи, в біткоіні довіра досягаєтсья як неочевидна властивість від взаємодії різних приймаючих участь сторін в системі біткоін. В цій главі ми дослідимо біткоін на високому рівні, через відстеження поодинокої транзакції в системі літкоін, та побачимо, як вона стає "довіреною" та сприяється механізмом розподіленого консенсусу біткоін, та, нарешті, записується в блокчейн, розподілений реєстр всіх транзакцій. Наступні глави будуть занурюватись в технології позаду транзакцій, мережу та майнінг.

На оглядовій диаграмі, показаній на Малюнку 2-1, ми бачимо, що система біткоін складається з користувачів з гаманціми, що містять ключі, транзакції передаються мережею, та майнери, що продукують (через змагання в обчисленні) консенсус блокчейну, якій, загалом, є реєстром всіх транзакцій.

Кожний приклад в цій главі базуєтся на справжній транзакції, зробленій в

мережі біткоін, що симулює взаємодію між користувачами (Джо, Аліса, Боб та

Гопеш), через надсилання фондів з одного гаманця на інший. При відстеженні

трензакції по мережі біткоін до блокчейну, ми будемо використовувати

сайт-переглядач блокчейну, щоб візуалізувати кожний крок. Переглядач

блокчейну є веб застосуванням, що оперує як пошукова машина біткоіна, в

тому сенсі, що дозволяє шукати адреси, транзакції та блоки, та бачити

відношення та переходи між ними.

Популярні переглядачі блокчейну включають:

• Bitcoin Block Explorer

• BlockCypher Explorer

• blockchain.info

• BitPay Insight

Кожний з них має функції пошуку, що може сприймати адресу біткоін, хеш транзакції, номер блоку, або хеш блоку, та повертає відповідну інформацію з мережі біткоін. З кожною транзакцією або прикладом блоку, ми будемо провадити URL, так що ви можете побачити це самі та вивчити в деталях.

Аліса, з якою ми познайомились в попередній главі, є новим користувачем, що тільки отримала свій перший біткоін. В попередній главі вона зустрілась зі своїм товаришем Джо, щоб обміняти деяку готівку на біткоін. Транзакція, створена Джо, збагатила гаманець Аліси на 0.10 BTC. Тепер Аліса робить свою першу купівельну транзакцію, купуючи каву в кав'ярні Боба в Пало Альто, Каліфорнія.

Кав'ярні Боба нещодавно почала приймати платежі в біткоіні, через додавання опції біткоіну до своєї платіжної системи. Ціни позначені в місцевій валюті (доларах), але на касі споживачі мають опцію заплатити або доларами, або біткоінами. Аліса отримала свій рахунок за свою каву, та Боб додав його до журналу, як він робить з усіма транзакціями. Система точки продажу автоматично конвертує загал з доларів США в біткоін за поточним ринковим курсом, та відображує вартість в обох валютах:

Total:

$1.50 USD

0.015 BTC

Боб каже: "Це півтори долари або п'ятнадцять мілібіт". Система точки продажу Боба також автоматично створить окремий QR код, що міститиме запит на сплату (Малюнок 2-2). На відміну від QR коду, що просто містить цільову адресу біткоіну, запит на сплату є QR-кодованим URL, що містить цільову адресу, суму до сплати, та загальну інформацію, як "Bob’s Cafe". Це дозволяє гаманцю біткоін заповнити інформацію для сплати рахунку, при цьому показавши дані платежу користувачеві. Ви можете сканувати QR код за допомогою застосування біткоін гаманця, щоб побачити, що має побачити Аліса.

Малюнок 2-2. QR код платіжного запиту

Спробуйте сканувати цей код за допомогою вашого гаманця, щоб побачити адресу на суму, але НЕ НАДСИЛАЙТЕ ГРОШІ.

bitcoin:1GdK9UzpHBzqzX2A9JFP3Di4weBwqgmoQA?

amount=0.015&

label=Bob%27s%20Cafe&

message=Purchase%20at%20Bob%27s%20Cafe

Адреса біткоін: "1GdK9UzpHBzqzX2A9JFP3Di4weBwqgmoQA"

Сума платежу: "0.015"

Мітка щодо отримувача: "Bob's Cafe"

Опис (коментар) до платежу: "Purchase at Bob's Cafe"

Аліса використовує власний смартфон для сканування бар-коду, що

відображений. Її смартфон показує платіж на 0.0150 BTC до Bob’s Cafe, та

вона обирає надіслати платіж. За декілька секунд (приблизно за час

авторизації кредитної картки),

Боб бачить транзакцію в реєстрі, що завершує транзакцію.

В наступних розділах ми дослідимо транзакції більше детально. Давайте

зараз подивимось, як гаманець Аліси побудував її, як він поширив її в

мережі, як вона стала верифікована, та, нарешті, як Боб зміг витратити цю

суму в подальших транзакціях.

Мережа біткоін може обмінюватись частковими значеннями, від мілі-біткоінів (1/1000 біткоіна), аж до 1/100,000,000 від біткоіна, що відоме як сатоші. В цій книзі ми будемо використовувати термін "біткоін" для любої кількості валюти біткоін, від найменьших одиниць (1 сатоші) до загального числа (21,000,000) всіх біткоінів, що будь коли будуть видобуті.

Ви можете перевірити транзакцію Аліси до Bob’s Cafe в блокчейні,

викуористовуючи переглядач блокчену (Приклад 2-1):

Приклад 2-1. Перегляд транзакції Аліси на blockexplorer.com

https://blockexplorer.com/tx/

0627052b6f28912f2703066a912ea577f2ce4da4caa5a5fbd8a57286c345c2f2

В простих термінах, транзакція каже мережі, що власник деякої вартості біткоінів авторизовано передає цю вартість іншому власникові. Новий власник тепер може витратити біткоін для інших транзакцій, що авторизують передачі вартості іншим власникам. Новий власник тепер може витратити біткоін для іншої транзакції, що авторизує передачу до іншого власника, і так далі, по ланцюгу власників.

Транзакції подібні до рядків реєстру подвійної звітності. Кожна транзакція налічує один або більше "входів", що виступають як дебет відносно рахунку біткоіна. З іншого боку транзакції є один або більше "виходів", що виступають як кредити, додані до рахунку біткоін. Входи та виходи (дебіти та кредити) не обов'язково складають ту ж саму суму. Замість цього, виходи в сумі дещо менші, ніж входи, та різниця представляє призначені комісійні транзакції, що є малим платежем, що надходить до майнера, який включає транзакцію в реєстр. Транзакція біткоін показана як запис в бухгалтерській реєстр на Малюнку 2-3.

Транзакція також містить доказ власності для кожної суми в біткоін (входів), суми яких витрачаються, та формують цифровий підпис власника, що може бути незалежно перевірений будь-ким. В термінах біткоіну, "витрачання" є підпис транзакції, що пересилає вартість від попереднього власника транзакції до нового власника, ідентифікованого адресою біткоін.

Малюнок 2-3. Транзакція як запис за подвійною звітністю.

Платіж Аліси до Bob’s Cafe використовує попередні виходи транзакцій як

входи. В попередній главі, Аліса отримала біткоіни від її товариша Джо, в

обмін на готівку. Ця транзакція створила вартість біткоін, що закріплена

за ключем Аліси. Її нова транзакція до кав'ярні Боба посилається на

попередню транзакцію як на вхід, та створює нові виходи, щоб сплатити за

каву, а також отримати решту. Транзакції утворюють ланцюг, де входи від

останніх транзакцій відповідають виходам від попередніх транзакцій. Ключ

Аліси провадить сигнатуру (цифровий підпис), що відмикає ці виходи

попередніх транзакцій, таким чином запевняючи мережу біткоін, що вона є

власником ціх фондів. Вона приєднує платіж за каву до адреси Боба, таким

чином "ускладнюючи" цей вихід тією умовою, щоб Боб зпродукував сигнатуру,

щоб витратити цю суму. Це і є передача вартості від Аліси до Боба. Цей

ланцюг транзакцій, від Джо до Аліси, та від Аліси до Боба, проілюстрований

на Малюнку 2-4.

Малюнок 2-4. Ланцюг з транзакцій, де вихід з однієї транзакції є входом

для наступної транзакції

Багато транзакцій біткоін будуть включати виходи, що посилаються на обоє, адресу нового власника, та на поточного власника, що називається адресою решти. Це так, бо входи транзакцій, як і банкноти, не можуть бути поділені. Якщо ви купляєте на суму $5, але надаєте купюру $20, ви очікуєте значу в розмірі $15. Та ж концепція застосовується до входів транзакції біткоін. Якщо ви придбаєте дещо вартістю 5 біткоінів, але маєте на вході тільки 20 біткоінів, що можна витратити, ви маєте надіслати один вихід в 5 біткоінів до власника крамниці, та один вихід в 15 біткоінів назад до себе, як решту (зменшивши суму на достатні комісійні з транзакції).

Важливо, що адреса для решти не була тою самою адресою, що є на вході, та з причин приватності часто це нова адреса з гаманця власника.

Різні гаманці можуть використовувати різні стратегії при накопичуванні

входів, щоб зробити платіж на вимогу користувача. Вони можуть агрегувати

багато малих входів, або використовувати один, що рівний або більший, ніж

бажаний платіж. Якщо тільки гаманець не може підібрати входи в такий

спосіб, щоб точно співпасти з бажаним платежем плюс комісійні, гаманець

потребуватиме згенерувати деяку решту. Це дуже подібне до того, що люди

роблять з готівкою. Якщо ви завжди використовуєте найбільшу купюру з вашої

кишені, ви скінчите з повними карманами решти. Якщо ви використовуєте

тільки роздріб зі решти, у вас залишаться лише крупні купюри. Люди

підсвідомо знаходять баланс між ціма двома крайнощами, та розробники

біткоін гаманців намагаються запрограмувати цей баланс.

Підсумовуючи, транзакції пересувають вартість від входів транзакції до виходів транзакцій. Вхід посилаєтся на вихід попередньої транзакції, показуючи, звідки походить вартість. Вихід транзакції спрямовує вказану вартість на адресу нового власника, та може включати решту, що надходить назад до попереднього власника. Виходи від однієї транзакції можуть бути використані як входи в новій транзакції, таким чином створюючи ланцюг з власників, по мірі того, як вартість пересувається від власника до власника (дивіться Малюнок 2-4).

Найбільш загальною формою транзакцій є прості платежі від однієї адреси до іншої, що часто включає деяку "решту", що повертається початковому власнику. Цей тип транзакцій має один вхід та два виходи, як показано на Малюнку 2-5.

Малюнок 2-5. Найбільш загальна транзакція

Інша загальна форма транзакції є така, що агрегує (збирає) декілька

входів в один вихід (дивіться Малюнок 2-6). Це представляє еквівалент з

реального світу розміну груди монет та купюр на одну велику банкноту.

Транзакції, подібні до цієї, іноді генеруються застосуванням гаманця, щоб

очистити массу менших сум, що отримані як решти з платежів.

Малюнок 2-6. Транзакція, що збирає фонди

Нарешті, ще одна форма транзакції, що часто можна бачити в реєстрі біткоіну, є транзакція, що розпорошує один вхід на багато виходів, що представляють багато отримувачів (дивіться Малюнок 2-7). Цей тип транзакцій часом використовується комерційними засадами для розподілення фондів, таких, як при обробці виплат заробітної платні багатьом співробітникам.

Малюнок 2-7. Транзакція з розпорошення фондів

Застосування-гаманець Аліси містить всю логіку для вибору відповідних входів та виходів, щоб побудувати транзакцію за вимогами Аліси. Алісі тільки треба вказати призначення та суму, та загал відбувається в застосуванні гаманця, без того, щоб вона бачила деталі. Важливим є те, що застосування-гаманець може будувати транзакції, навіть якщо він повністю в офлайні. Так само, як написання чеку вдома, та подальше надсилання його до банку в конверті, транзакція не має бути сконструйована та підписана, доки ви під'єднані до мережі біткоін.

Застосування-гаманець Аліси зпочатку має знайти входи, що можуть сплатити суму, яку вона бажає надіслати Бобу. Більшість гаманців будуть відстежувати всі доступні виходи, що належать адресам, керованим гаманцем. таким чином, гаманець буде містити копію виходів транзакцій від транзакції Джо, що була утворена через обмін на готівку (дивіться "Отримання ваших перших біткоінів"). Застосування гаманця біткоін, яке виконуєтсья як повний клієнт, насправді містить копію всіх виходів для кожної транзакції в блокчейні. Це дозволяє гаманцю будувати входи транзакцій, так само, як швидко перевіряти надходячі транзакції, що вони мають коректні входи. Однак, оскільки повний вузол займає багато дискового простору, більшість користувачів виконують "легковажні" клієнти, що відстужують тільки власні невитрачені виходи користувача.

Якщо застосування-гаманець не відстежує копію невитрачених виходів

транзакцій, воно може запитати мережу біткоін, щоб отримати цю інформацію

з використанням різних API, доступних через різних провайдерів, або через

запит до повних вузлів, використовуючи виклики програмного

інтерфейсу(API). Приклад 2-2 показує запит API, побудований як команда

HTTP GET для специфічного URL. Цей URL поверне всі невитрачені транзакції

для наданої адреси, надаючи кожному застосуванню інформацію, яка потрібна

для побудови входів для витрати. Ми використовуємо простий клієнт HTTP

командного рядка, cURL, для отримання відповіді.

Приклад 2-2. Перегляд всіх невитрачених виходів для біткоін адреси Аліси

$ curl https://blockchain.info/unspent?active=1Cdid9KFAaatwczBwBttQcwXYCpvK8h7FK

{

"unspent_outputs":[

{

"tx_hash":"186f9f998a5...2836dd734d2804fe65fa35779",

"tx_index":104810202,

"tx_output_n": 0,

"script":"76a9147f9b1a7fb68d60c536c2fd8aeaa53a8f3cc025a888ac",

"value": 10000000,

"value_hex": "00989680",

"confirmations":0

}

]

}

Відповідь в Прикладі 2-2 показує один невитрачений вихід (один, що ще не був відчинений), яким володіє адреса Аліси, 1Cdid9KFAaatwczBwBttQcwXYCpvK8h7FK. Відповідь включає посилання на транзакцію, що містить цей невитрачений вихід (платіж від Джо), та його вартість в сатоші, 10 мільйонів, що дорівнює 0.10 біткоін. Маючи ці інформацію, гаманець Аліси може побудувати надсилання цієї вартості на адресу нового власника.

Як ви можете бачити, гаманець Аліси містить досить біткоінів в одному

невитраченому виході, щоб сплатити за каву. Якби це не було так,

застосування-гаманець Аліси мав би "обшукувати" гору меньших невтрачених

виходів, як шукаються монети по карманах, докі не знайдеться сума на каву.

В обох випадках, може виникти потреба отримати щось в решту, як ми

побачимо в наступних розділах, по мірі того, як застосування-гаманець

створюватиме виходи транзакції (платежі).

Виходи транзакції створюються в формі скрипту, що створює перешкоду в вигляді значення, та може бути відчинений тільки через надання рішення до скрипта. Кажучи простіше, вихід транзакції Аліси буде містити скрипт, що каже щось подібне до такого: "Цей вихід може бути сплачений будь-ким, хто зможе представити сигнатуру від ключа, що відповідає публічній адресві Боба". Оскільки тільки Боб має гаманець з ключами, що відповідають цій адресі, тільки гаманець Боба може надати таку сигнатуру, щоб відчинити вихід. Аліса, таким чином,"обтяжує" значення виходу вимогою, щоб відкрити його за допомогою сигнатури від Боба.

Ця транзакція також буде містити інший вихід, бо на рахунку Аліси є вихід в 0.10 BTC , що забагато грошей за каву вартістю 0.015 BTC. Аліса має отримати 0.085 BTC решти. Платіж решти Аліси створюється гаманцем Аліси, як вихід до тої самої транзакції, що і платіж до Боба. Загалом гаманець поділяє накопичення Аліси на два платежі: один до Боба, та інший знову собі. Вона може потім використати (витратити) решту в наступній транзакції.

Нарешті, щоб транзакція була оброблена мережею в прийнятний час, гаманець Аліси додасть невеликі комісійні. Їх наочно не видно в транзакції, вони розуміються як різниця між входами та виходами. Якщо не брати решту в 0.085, Аліса створить тільки 0.0845 на другому виході, та залишить "на чай" 0.0005 BTC (половину мілі-біткоіну). Вхід в 0.10 BTC не повністю витрачений двома виходами, оскільки разом вони складають менше ніж 0.10. Отримана різниця є комісійні за транзакцію, що збираєтсья майнером як комісійні за валідацію та включення транзакції в блок, що буде записаний в блокчейн.

Результуюча транзакція може бути переглянута переглядачем блокчейну в веб застосуванні, як показано на Малюнку 2-8.

Малюнок 2-8. Транзакція Аліси до Bob’s Cafe

Витратьте час, та перегляньте цю транзакцію Аліси до Bob’s Cafe.

Транзакція, створена гаманцем Аліси, має 258 байтів за розміром, та містить все необхідне для підтверження прав власності над фондами, та призначення нового власника. Тепер транзакція має бути поширена в мережі біткоін, де вона має стати частиною блокчейна. В наступному розділі ми побачимо, як транзакція стає частиною нового блоку, та як цей блок "видобувається" (майниться). Нарешті, ми побачимо, як цей новий блок, один раз доданий до блокчейну, збільшує власну довіру з боку мережі, по мірі додавання нових блоків.

Оскільки транзакція містить всю інформацію, необхідну для обробки, не має значення, як та коли вона надійде до мережі біткоін. Мережа біткоін є мережею сторона-до-сторони, де кожний клієнт біткоін приймає участь через під'єднання до декількох інших клієнтів біткоін. Призначенням мережі біткоін є розповсюдження (просування) транзакцій та блоків між всіма зацікавленими сторонами.

Люба система, така як сервер, десктопне застосування, або гаманець, що приймає участь в мережі біткоін, та "розмовляє" по біткоін протоколу, називаєтсья вузлом біткоін. Застосування гаманця Аліси може надсилати нові транзакції до любого вузла біткоін, до якого воно під'єднане через любе з'єднання: дріт, WiFi, мобільний, тощо. Її гаманець біткоін не має бути підключений до гаманця біткоін Боба напряму, та вона не має використовувати інтернет з'єднання в кафе, хоча ці обоє варіанти також можливі. Любий вузол біткоін, що отримує валідну транзакцію, яку він до цього не бачив, має безпосередньо передати її всім іншим вузлам, до яких він під'єднаний. Ця техніка просування відома як фладінг (наводнення). Таким чином, транзакція швидко просувається по двосторонній мережі, досягаючи великого відсотка вузлів за декілька секунд.

Якщо застосування гаманця Боба напряму з'єднане з застосуванням гаманця Аліси, застосування гаманця Боба може бути першум вузлом, що отримає транзакцію. Однак навіть якщо гаманець Аліси надсилає транзакцію через ініші вузли. вона досягне гаманця Боба через декілька секунд. Гаманець Боба безпосередньо ідентифікує транзакцію Аліси як вхідний платіж, оскільки він містить вихід, що декодуєтсья ключами Боба. Застосування гаманця Боба також може безпосередньо перевірити, що транзакція гарно сформована, використовує попередньо невитрачені входи, та містить достатньо комісійних за транзакцію, щоб бути включеною в наступний блок. В цій точці Боб може вважати, з невеликим ризиком, що транзакція буде скоро включеною в блок та підтвердженою.

Загальне непорозуміння щодо транзакцій біткоіну є те, що вони мають отримати "підтвердження" через очікування 10 хвилин за новим блоком, або 60 хвилин для повних шести підтверджень. Хоча підтвердження гарантують, що транзакція була сприйнята всією мережою, така затримка не є необхідною для невеликих сум, таких, як купівля кави. Продавець може прийняти валідну транзакцію на невелику суму без підтверджень, з не більшим ризиком, ніж платіж кредитною карткою без ID або підпису, які сьогодні приймають всі торгівці.

Тепер транзакція Аліси розповсюджується мережею біткоін. Вона не стала частиною блокчейна, доки вона не перевірена та включена в блок, завдяки процесу, що відомий як майнинг. Дивіться Главу 10 щодо детальних пояснень.

Система довіри біткоін базується на обчисленнях. Транзакції складаються в блоки, які потребують неймовірної кількості обчислень, щоб мати доказ валідності, але тільки малої кількості для перевірки, що вони валідні. Процес майнингу прислуговуєтсья двом цілям в біткоін:

• Майнінгові вузли перевіряють всі транзакції через правила консенсусу

біткоіна. Таким чином, майнінг провадить безпеку для транзакцій біткоіна

через відхиляння невалідних або зловмисних транзакцій.

• Майнінг створює новий біткоін в кожному блоці, майже так, як центральний банк друкує нові гроші. Кількість біткоіну, створена в кожному блоці, обмежена та зменшується з часом, слідуя за розкладом фіксованого випуску.

Майнинг досягає гарного балансу між вартістю та винагородою. Майнинг використовує електрику для вирішення математичної проблеми. Успішний майнер буде збирати винагороди в формі нових біткоінів та комісійних від транзакцій. Однак збирання нагород буде відбуватись тільки якщо майнер буде коректно перевіряти всі транзакцї, що вони відповідають правилам консенсусу. Цей нав'язаний баланс провадить безпеку для біткоіна без центральної установи.

Гарним шляхом описати майнинг є гігантська змагальна гра в судоку, що скидається кожного разу, коли дехто знаходить рішення, та чия складність автоматично підлаштовується, так, щоб дехто знаходив рішення кожні 10 хвилин. Уявіть гігантську судоку, з декількома тисячами стовбчиків та рядків. Якщо я покажу вам готове рішення, ви можете швидко перевірити його досить швидко. Але якщо пазл має заповненими декілька клітин, та інше порожнє, рішення має зайняти багато роботи! Складність судоку може бути налаштована зміною розміру (більше або менше рядків та стовпчиків), але вона може бути перевірена досить просто, навіть якщо поле дуже велике. "Пазл", що використовується в біткоіні, базуєтся на криптографічному хеші, та має подібні характеристики: він асиметрично складний до розв'язання, та простий для перевірки, та його складність може бути налаштована.

Раніше ми познайомились з Джингом, підприємцем з Шанхаю. Джинг побудував майнингову ферму, що є бізнесом, де задіяні тисячі спеціалізованих майнингових комп'ютерів, що змагаются за винагороду. Кожні 10 хвилин, або близько до цього, майнингові комп'ютери Джинга змагаютсья з тисячами подібних систем в глобальних перегонагх за пошук рішення для блока транзакцій. Пошук такого рішення, так званий доказ виконаної роботи, Proof-of-Work (PoW), потребує квадрільйонів операцій в секунду по всій мережі біткоін. Алгоритм Proof-of-Work включає постійне хешування заголовку блока, та випаадкового числа, за допомогою крипторафічного алгоритма SHA256, докі рішення не співпаде з заздалегідь визначеним шаблоном. Перший майнер, що знайде таке рішення, виграє раунд, та публікує цей блок в блокчейні.

Джинг почав майнинг в 2010, використовуючи дуже швидкий десктоп для пошуку Proof-of-Work для нових блоків. По мірі того, як нові майнери почали долучатись до мережі біткоін, складність проблеми швидко зросла. Скоро Джинг та інші майнери перейшли на більш скеціалізоване обладнання, таке, як високо-потужні графічні карти (GPU), такі, що використовуютьсяв ігрових десктопах та консолях. На час написання цього абзацу складність стала такою високою, що майнинг залишається прибутковим лише на спеціальних інтегрованих пристроях (ASIC), де сотні майнингових алгоритмів видруковані в залізі, що роблять паралельно на одному кремнієвому чипі. Компанія Джинга також приймає участь в майнинговому пулі, що подібний до лотерейного пула, що дозволяє декільком учасникам розділити зусилля та винагороду. Компанія Джинга тепер скалає обчислювальний центр, що містить тисячі ASIC майнерів для добування біткоіну 24 години на добу. Компанія сплачує за електрику, через продаж біткоіну, що генерується від майнингу, створюючи деякі надходження від прибутків.

Нові транзакції постійно надходять до мережі від користувацьких гаманців та інших застосувань. По мірі того, як вузли бачать їх, вони додаются до тимчасового пулу неверифікованих транзакцій, що підтримуєтся кожним вузлом. Коли майнери конструюють новий блок, вони додають неперевірені транзакції з цього пулу до нового блоку, та потім намагаются довести валідність нового блока за допомогою майнінгового алгоритму (Proof-of-Work). Процес майнинга пояснений в Главі 10.

Транзакції, що додаються до нового блоку, приоритезуються за сплаченими комісійними, та декількома іншими критеріями. Кожний майнер починає процес майнингу нового блока транзакцй, як тільки він отримує попередній блок з мережі, що повідомляє його, що він програв попередній раунд змагання. Він зразу ж створює новий блок, заповнює його транзакціями, та ставить мітку попереднього блоку, та починає обчислювати доказ виконаної роботи, Proof-of-Work, для нового блока. Кожний майнер включає особливу транзакцію в свій блок, що сплачує на його власну адресу біткоін винагороду за блок (наразі 12.5 новостворених біткоінів), плюс суму з комісійних за всі транзакції, включені в блок. Якщо він знаходить рішення, що робить блок валідним, він "виграє" винагороду, оскільки його успішний блок додаєтся до глобального блокчейну, та транзакція-вианагорода стає витратною.

Джинг, який приймає участь в майнинговому пулі, встановив своє програмне забезпечення, що створює нові блоки, які надсилають винагороду на адресу пулу. З цього часу частина винагороди розподіляється на Джинга та інших майнерів, пропорційно до кількості роботи, які вони витратили в останньому раунді.

Транзакція Аліси була підхоплена мережею та включена в пул неперевірених (неверифікованих) транзакцій. Коли вона була валідована майнинговим програмним забезпеченням, вона стає включеною в новий блок, що згенерований майнинговим пулом Джинга. Всі майнери, що приймають участь в майниновому пулі, безпосередньо починають обчислення Proof-of-Work для блока-кандидата. Приблизно через п'ять хвилин, після того, як транзакція Аліси була передана гаманцем Аліси, один з ASIC майнерів Джинга знайшов рішення для блока-кандидати, та анонсував це в мережі. Коли інші майнери перевірили переможний блок, вони починають перегони за генерацію наступного блока.

Переможний блок Джинга стає частиною блокчпейна як блок 277316, та містить 420 транзакцій, включаючи транзакцію Аліси. Блок, що містить транзакцію Аліси, рахується як одне "підтвердження" цієї транзакції. Ви можете бачити блок, що включає транзакцію Аліси.

Приблизно через 19 зхвилин пізніше новий блок, 277317, видобуваєтсья іншим майнером. Оскільки цей блок побудований на основі блоку 277316, що містить транзакцію Аліси, він додає навіть більше обчислень до блокчейна, таким чином підсилюючи довіру до ціх транзакцій. Кожний блок, побудований на тому, що містить транзакцію, разується як додаткове підтвердження для транзакції Аліси. По мірі того, як блоки накопичуються один на одному, стає експоненціально складнішим відкатити транзакцію, так що вона стає все надійнішою з боку зору мережі.

Діаграма на Малюнку 2-9 показує блок 277316, що містить транзакцію Аліси. Нижче є 277,316 блоків (включаючи блок #0), пов'язані один з одним в ланцюг блоків (блокчейн), далі і далі до блоку 0, відомий як блок творення.

З часом "висота" блоків збільшується, так само як складність обчислення для кожного блока, та ланцюга загалом. Блоки, добуті після того, що містить абісину транзакцію, служать для додаткового переконання, бо вони грунтуються на все більших обчисленнях, в все більшому ланцюгу. За домовленостю, кожний блок, що має більше ніж шість підтверджень, розглядаєтся як неспростовний, оскільки він потребує неможливої кількості обчислень для відкликання та переобчислення шести блоків. Ми будемо вивчати процес майнінгу, та те, як він побудовує довіру, більш детально в Главі 10.

Малюнок 2-9. Транзакція Аліси, включена в блок #277316

Тепер, коли транзакція Аліси була вбудована в блокчейн як частина блоку, вона стала частиною розподіленого реєстру біткоіна, та видимою для всіх застосувань біткоіна. Кожний клієнт біткоіна може незалежно перевірити транзакцію, як валідну та витратну. Повні клієтни можуть відстежити джерело фондів від моменту, коли біткоін був зпочатку згенерований в блоці, поступово, від транзакції до транзакції, доки вони не досягнуть адреси Боба. Легковажні клієнти можуть зробити те, що називаєтся спрощеною верифікацією платежів (дивіться Спрощена верифікація платежів, SPV), через підтвердження, що транзакція знаходиться в блокчейні, та має декілька блоків після цього, таким чином провадячи доказ, що майнери сприйняли її як валідну.

Тепер Боб може витрачати вихід від цієї, та інших, транзакцій. Наприклад, Боб може сплатити контрактору або постачальнику, передавши вартість від платежу Аліси за каву цім новим володарям. Більш вірогідно, програмне забезпечення Боба буде збирати багато малих платежів в більший платіж, можливо, концентруючи всі щоденні надходження біткоіну в одну транзакцію. Таким чином можна зібрати всі різні платежі в один вихід (на одну адресу). Щодо діаграми агрегуючої транзакції дивіться Малюнок 2-6.

Коли Боб витрачає платежі, отримані від Аліси та інших клієнтів, він

продовжує ланцюг з транзакцій. Давайте вважати, що Боб сплачує своєму веб

дизайнеру Гопешу з Банглора за нову сторінку веб сайту. Тепер ланцюг з

транзакцій буде виглядати як Малюнок 2-10.

Малюнок 2-10. Транзакція Аліси як частина ланцюга транзакцій від Джо до

Гопеша

В цій главі ми побачили, як транзакції будують ланцюг, що пересуває

вартість від власника до власника. Ми також прослідили транзакцію Аліси,

від моменту, коли вона була створена в її гаманці, по мережі біткоін, та

до майнерів, які записали її в блокчейн. Далі в цій книзі ми будемо

досліджувати специфічні технології, що стоять за гаманцями, сигнатурами,

транзакціями, мережею, та, нарешті, майнингом.